主に、個人利用で安心してAWS を利用できるように、AWS アカウントを作成した後に実施すべきことをまとめます。

個人でアカウント作成すると、予想外に課金されてしまうのでは!? とか、不正にアクセスされたらどうしようと言った心配が付き物ですが、しっかり対策をしておけば全く心配ありませんよ!

目次

アカウント作成後にやることの大きな分類

- セキュリティ対策

- 料金の可視化

この記事では主に、セキュリティ対策に関してまとめています。

まずはAWS アカウントの作成

アカウントの作成自体は非常に簡単です。AWS 公式のドキュメントにアカウントの作成方法が記載されていますので、そちらを参考にしましょう。

アカウント作成時の注意点ですが、有効なメールアドレスと、クレジットカードの登録が必要となります。また過去に何度か遭遇したトラブルとして、クレジットカード会社側で普段とは違う利用方法であると判断されてブロックされてしまういう場合がありました。もし作成がうまくいかなかった場合はクレジットカードがブロックされていないか確認してみてください。

セキュリティ対策

アカウントを作成した後は、まず安全のためにセキュリティ対策をしておきましょう。やることは以下の内容です。

- ルートユーザにMFA を設定する

- パスワードポリシーを設定する

- IAM ユーザを作成して、ルートユーザの使用をやめる

ルートユーザにMFA を設定する

ルートユーザとは、AWS アカウントを作成した時に指定したE メールとパスワードでログインすることができるユーザです。

このルートユーザの特徴は、スーパーユーザであるということです。ログインした後に、なんの制限もなく全ての操作が可能です。よって、セキュリティ的に、ルートユーザの認証情報が漏れてしまうと、非常に危険です。

なので真っ先にやることは、ルートユーザにMFA を設定して、ルートユーザの認証をより強固にするということです。

MFA とはMulti Factor Authentication の略で、日本語でいうと多要素認証のことですね。

MFA を有効化することで、E メールとパスワードを入力した後に、さらにあらかじめMFA デバイスとして登録しているデバイスを保持していないとログインすることができません。

MFA の有効化の手順はこのハンズオンを参照してください

パスワードポリシーを設定する

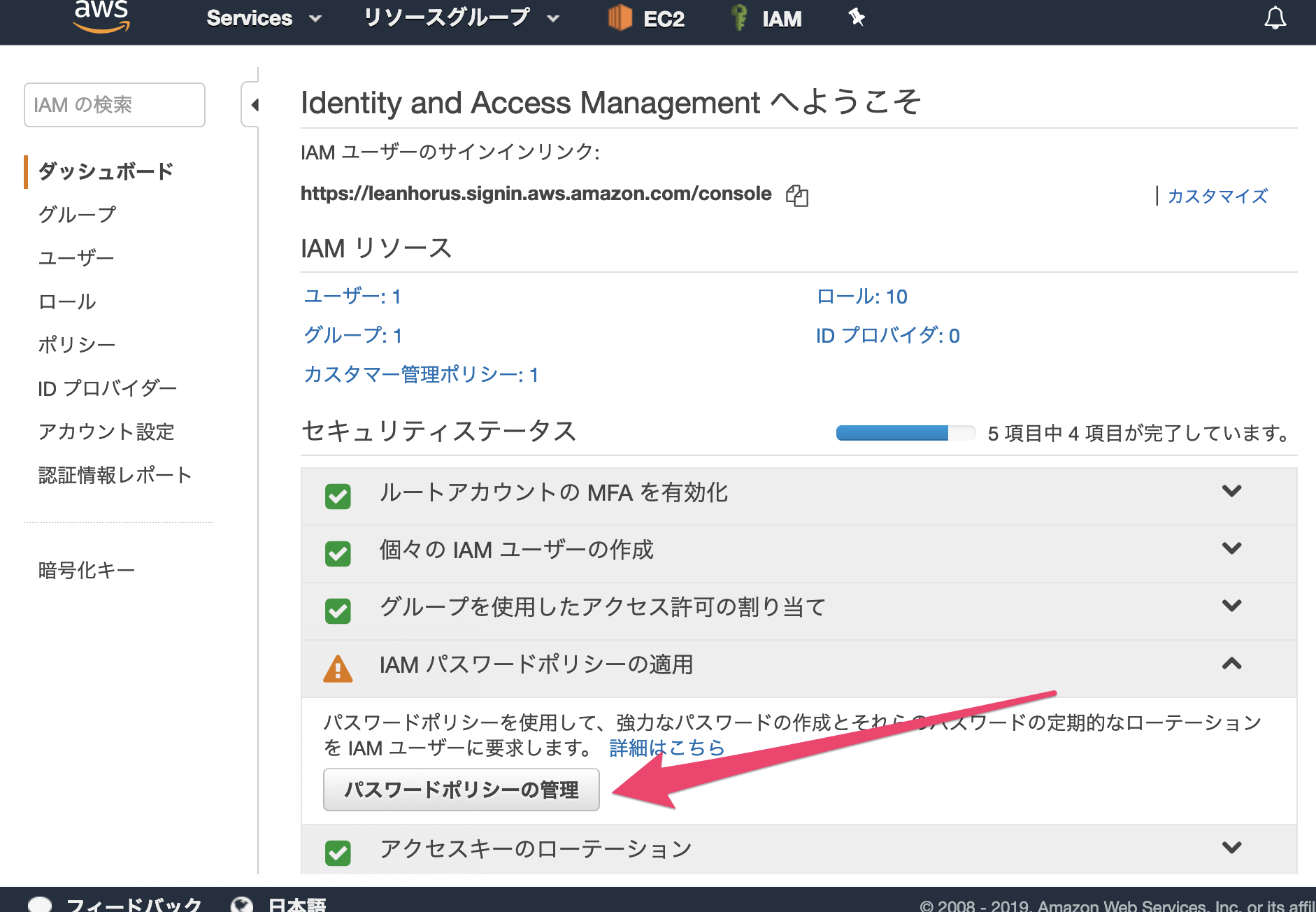

パスワードポリシーは、IAM サービスから設定できます。サービスメニューからIAM を選択し、ダッシュボード上のセキュリティステータスを確認すると、アカウントでパスワードポリシーが定義されているかすぐに判断できます。

パスワードポリシーを設定する場合は、上記画面の「パスワードポリシーの管理」ボタンをクリックします。もしくは、画面左のナビゲーションペインの「アカウント設定」から設定することも可能です。安全のためになるべく厳しいポリシーを適用するようにしましょう。

IAM ユーザを作成して、ルートユーザの使用をやめる

AWS のIAM に関するベストプラクティスの一つに、ルートユーザを普段使いせずに、IAM ユーザを別途必ず作成してIAM ユーザを普段の運用に利用しましょうというものがあります。

これはなぜかと言いますと、ルートユーザは簡単に言えばスーパーユーザーでなんでもできるがその権限を制限できないという問題があります。ルートユーザを普段使いしていると、ルートユーザの認証情報(E メールやパスワード)がうっかり漏れてしまうリスクが高くなり、ルートユーザでアカウントを乗っ取られてしまうとなんでもできてしまい非常に危険です。

よってベストプラクティスとしては、AWS 上のシステムに携わる人個々にIAM ユーザを作成し、必要最低限の権限のみを与えるようにしましょう(最小権限の法則)ということが言われています。

IAM ユーザの作成方法や、権限の設定(IAM ポリシー)の仕方は別途別の記事に記載しようと思います。

ここに記載した以外のIAM 周りのベストプラクティスは以下のドキュメントに記載されていますので、一読することをお勧めします。それぞれの細かい部分はおいおい解説していきたいと思います。

その他のセキュリティ対策

上記以外の対策としては、以下のものが挙げられます。これらのサービスは別途異なる記事で紹介します。

- AWS CloudTrail を有効化する

- AWS Config を有効化する

- AWS Guard Duty を有効化する